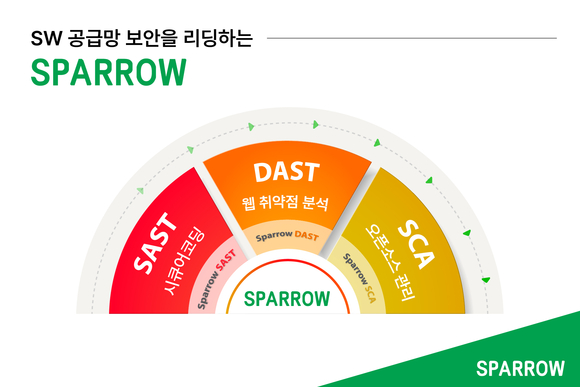

▲스패로우 SW 공급망 보안 / 사진=파수

스패로우는 국내 소프트웨어(SW) 개발사인 넷앤드, 라온시큐어, 소만사, 슈프리마 등에 SW 공급망 보안 강화를 위한 제품을 공급하며 안전한 개발 환경 구축에 앞장서고 있다고 14일 밝혔다.

SW 공급망 공격은 개발 단계에서부터 악성코드를 삽입하거나 보안 취약점을 악용해 최종 사용자에게까지 피해를 줄 수 있다. 한 번의 공격으로 연쇄적인 피해를 일으킬 수 있어 나날이 고도화되고 있다.

세계를 강타한 솔라윈즈 사태와 Log4j 취약점 사건이 대표적인 SW 공급망 공격사례다. 이에 미국의 사이버 보안 전담기관 CISA에서는 SW 개발사들이 제품을 완성하기 전부터 취약점을 조치하는 ‘시큐리티 바이 디자인(Security by Design)’을 이행토록 했다.

국내 또한 정부가 ‘SW 공급망 보안 가이드라인 v1.0’을 발간하며, 개발사의 공급망 보안 권장 활동을 제시했다. 가이드라인에서는 개발 단계에서부터 보안취약점을 최소화하고, SW에 포함된 라이브러리와 빌드 및 배포 체계의 보안성을 확보할 것을 권고한다.

구체적으로 ▲안전한 코드 개발 환경 마련 ▲공개 SW 관리 관행 마련 ▲SW 자재명세서(SBOM)를 활용한 SW 구성요소 검증 등이 요구된다.

이에 넷앤드, 라온시큐어, 소만사, 슈프리마 등의 SW 개발사들은 SW 보안 취약점 점검과 오픈소스 관리가 가능한 스패로우의 솔루션을 도입해 자체 개발한 SW의 안전을 확보하고 선제적으로 공급망 공격을 예방 중이다.

특히 스패로우(Sparrow) SAST, 스패로우 DAST, 스패로우 SCA가 공급망 보안 강화를 위해 도입되는 대표적인 솔루션이다.

스패로우 SAST는 SW 보안약점 진단 가이드 등의 주요 점검 기준으로 소스코드 취약점을 분석하고 해결 방안을 제시한다. SW 개발사는 수시 분석으로 개발자들이 안전한 소스코드를 작성하도록 하고, 최종 릴리즈 전에는 전수 분석으로 전체 코드를 재검증해 SW 보안성을 확보한다.

스패로우 DAST는 주요정보통신기반시설 기술적 취약점 분석 평가 상세 가이드 등의 점검 기준으로 운영 중인 환경에서 발생하는 웹 취약점을 검출한다. 실제로 SW개발사들은 스패로우 SAST로 시큐어 코딩을 적용 후, 스패로우 DAST로 입/출력 과정에서의 취약점 또한 점검하고 조치해 보안을 한층 강화하고 있다.

사용 중인 오픈소스를 식별해 취약점과 라이선스 정보를 제공하는 스패로우 SCA로는 안전한 오픈소스 버전 정보를 확인하고 업데이트할 수 있다. 또한 소프트웨어 자재명세서 자동 생성도 가능해, SW개발사의 고객이 요구 시 간편하게 제공, SW 신뢰성을 확보할 수 있다.

장일수 스패로우 대표는 “국내외 공급망 보안 공격이 거세짐에 따라 SW 개발사에게 SW 공급망 보안은 이제 선택이 아닌 필수로 자리잡았다”며 “개발 단계부터 보안을 고려하고, 자체 개발된 코드뿐 아니라 다양한 형태의 오픈소스들을 적절한 분석을 통해 통합관리 할 수 있어야 제품의 안전성이 확보된다”고 말했다.

김민지 기자 honest@datanews.co.kr

[ⓒ데이터저널리즘의 중심 데이터뉴스 - 무단전재 & 재배포 금지]

많이 본 뉴스